O que os administradores precisam observar na hora de comprar uma solução de segurança de endpoints.

O gerenciamento e a segurança de endpoints são fundamentais no cenário atual de crimes cibernéticos.

Usuários finais utilizam continuamente a rede com seus dispositivos de endpoints. Ao mesmo tempo, esses endpoints são o campo de batalha no cenário atual de ameaças. Constantemente ameaças criptografadas chegam desapercebidas aos endpoints, ransomware está aumentando e o roubo de credenciais persiste silenciosamente.

A crescente ameaça de ransomware e outros ataques maliciosos baseados em malware demonstraram que as soluções de proteção de clientes não podem ser avaliadas com base somente no cumprimento dos regulamentos da conformidade dos endpoints.

Estes desafios se agravam quando se tem que gerenciar multi-tenants, seja em uma única organização ou para vários clientes. Isto exige políticas e configurações diferentes baseadas em grupo de usuários, dispositivos e localização.

Produtos de segurança de endpoints já estão no mercado há anos, mas os administradores ainda enfrentam desafios, tais como:

• Atualizar os produtos de segurança

Os administradores têm que garantir que os endpoints estejam executando a versão correta dos componentes do software de segurança.

• Aplicar as políticas e a conformidade na rede

Se os endpoints não estão cumprindo as políticas, os administradores têm que impedir o dispositivo de endpoint de usar serviços UTM para trafegar pelo firewall. Usuários finais também têm uma importante função na segurança de endpoints. Eles trabalham em notebooks corporativos e em outros endpoints. Usuários precisam saber imediatamente se algum software ou comportamento malicioso foi detectado, para poder agir ou, se necessário, comunicar a área de TI.

• Obter relatórios e gerenciar o acesso

O gerenciamento unificado deve ter um controle de acesso baseado em funções. Por exemplo, alguém pode estar limitado a duas funções; uma com acesso para leitura e gravação e outra somente com acesso à leitura

• Detectar ameaças que vêm de canais criptografados

Cada vez mais aplicações de rede são protegidas por canais criptografados, como HTTPS, e com malware também recorrendo à criptografia para burlar a inspeção baseada em rede, a inspeção profunda de tráfico SSL/TLS (DPI/SSL) se tornou indispensável.

• Compreensão dos alertas e medidas de correção

Importante que a plataforma de proteção de endpoints alerte sobre a mudança do perfil de risco quando usuários viajam com seus notebooks entre locais diferentes e os oriente sobre como manter a segurança.

• Gerenciar licenças

Administradores devem assegurar que qualquer software de segurança de endpoint adquirido seja atualizado automaticamente em sua interface de gerenciamento, de modo que possam manter seus endpoints licenciados corretamente.

• Bloquear as ameaças avançadas, tais como ransomware

Muitas vezes as abordagens tradicionais de segurança de endpoints podem deixar lacunas no cumprimento de exigências administrativas. A abordagem baseada em assinaturas de longa data das tecnologias antivírus tradicionais não conseguiu acompanhar o ritmo de desenvolvimento de novos malware e do refinamento das técnicas de evasão.

• Onde estão as vulnerabilidades críticas?

As organizações precisam de um modo que identifique o número e a tipo de vulnerabilidades,

de modo que possam criar patches ou desinstalar aplicações de risco.

• Conhecer o estado dos tenants e manter as políticas globais

As grandes organizações têm que gerenciar um grande número de endpoints, segurança de endpoints por várias regiões, grupos de usuários ou por tipos de dispositivos; ou ambos. O sucesso desta tarefa está baseada na criação rápida de novos tenants e se eles têm um dashboard global que lhes dê permita ver o estado dos tenants.

Conclusão

Como os endpoints são cada vez mais usados como vetores de ataques cibernéticos, os profissionais de segurança têm que tomar medidas para proteger esses dispositivos. Além disso, com o crescimento do teletrabalho, há uma grande necessidade de fornecer proteção constante para todos os clientes em todos os lugares.

Texto extraído do Resumo Executivo SonicWall - What Administrators Need to Look for When Buying an Endpoint Security Solution

O SonicWall Capture Client como resposta aos desafios na segurança de endpoint.

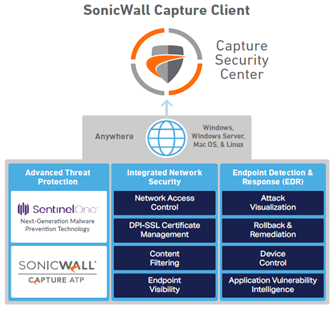

O SonicWall Capture Client oferece vários recursos de proteção em endpoints, incluindo proteção avançada contra malware e visibilidade de tráfego criptografado.

• Detecção avançada de ataques [ransomware e 0-day] usando monitoramento comportamental e não assinaturas

• Aprendizado de máquina altamente preciso e técnicas baseadas em heurística multicamadas

• Recursos de reversão únicos – Rollback

• Gerenciamento de certificado DPI-SSL

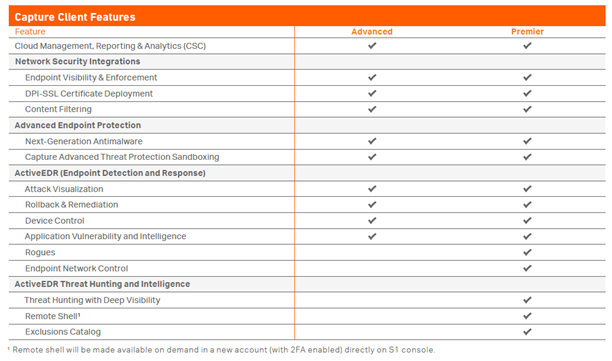

Conheça o novo Capture Client PREMIER, que contempla recursos como:

Endpoint Network Control

• Adicione controles semelhantes a um firewall para o endpoint

•Use uma base de regra de quarentena adicional para lidar com dispositivos infectados

Threat Hunting with Deep Visibility

• Use Deep Visibility para pesquisar ameaças baseadas em indicadores de comportamento

bem como Indicadores de Compromisso (IOC) em Windows, MacOS, e dispositivos Linux;

Automate Threat Hunting and Response com Regras e Alertas personalizados.

Remote Shell

• Elimine a necessidade de contato físico com dispositivos para solução de problemas, alteração de configurações locais, bem como realização de investigações forenses.

Compare as soluções ADVANCED e PREMIER no quadro abaixo: