Antes do COVID-19, a maioria dos funcionários trabalhavam em escritórios, usando computadores conectados à rede interna. Uma vez que os usuários se conectavam a essas redes internas, eles normalmente tinham acesso a todos os dados e aplicativos sem muitas restrições. Os arquitetos de rede projetaram redes internas planas onde os dispositivos na rede se conectavam diretamente ou por meio de um roteador ou switch.

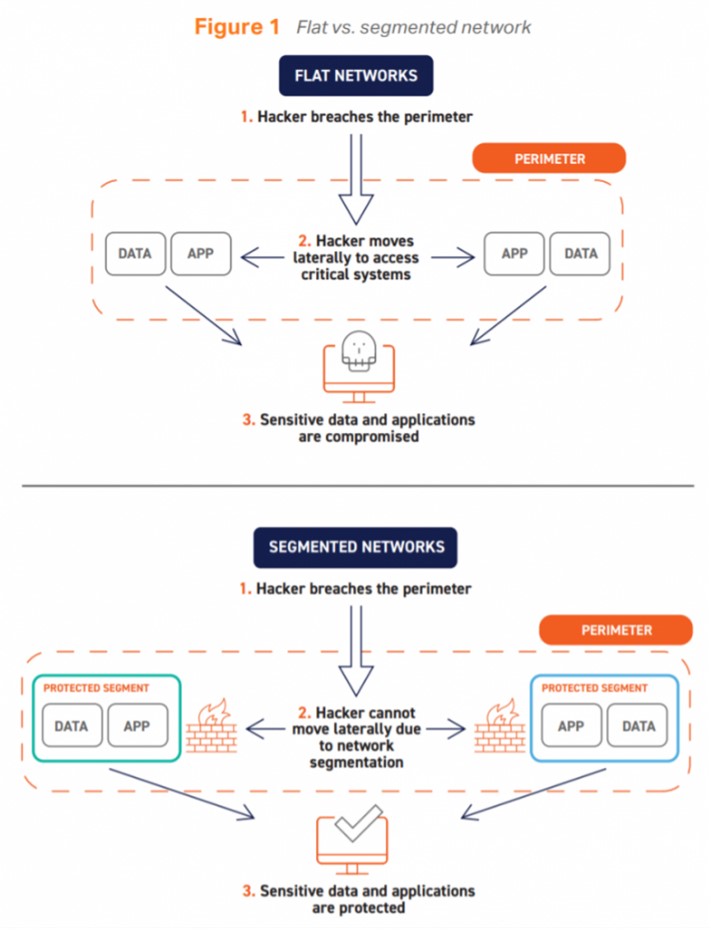

Mas, embora as redes planas sejam rápidas de implementar e tenham menos gargalos, elas são extremamente vulneráveis – uma vez comprometidas, os invasores ficam livres para se mover lateralmente pela rede interna.

Projetar redes planas em um momento em que todos os usuários confiáveis estavam nas redes internas poderia ter sido mais simples e eficiente. Mas os tempos mudaram: hoje, 55% dos entrevistados dizem que trabalham mais horas remotamente do que no escritório físico. Devido à rápida evolução da forma como trabalhamos, as corporações agora devem lidar com:

• Vários perímetros de rede na sede, em escritórios remotos e na nuvem

• Aplicativos e dados espalhados por diferentes plataformas de nuvem e datacenters

• Usuários que esperam o mesmo nível de acesso a redes internas enquanto trabalham remotamente

Embora este seja um conjunto complexo de problemas, há uma solução. A segmentação de rede, quando implementada corretamente, pode nivelar a rede, permitindo que os administradores de segurança compartilhem as redes internas fornecendo acesso granular ao usuário.

O que é segmentação de rede?

O Instituto Nacional de Padrões e Tecnologia (NIST) oferece a seguinte definição para segmentação de rede: “Dividir uma rede em sub-redes; por exemplo, criando áreas separadas na rede que são protegidas por firewalls configurados para rejeitar tráfego desnecessário. A segmentação de rede minimiza o dano de malware e outras ameaças, isolando-o em uma parte limitada da rede.”

O princípio da segmentação é garantir que cada segmento esteja protegido do outro, de modo que, se ocorrer uma violação, ela seja limitada a apenas uma parte da rede. A segmentação deve ser aplicada a todas as entidades no ambiente de TI, incluindo usuários, cargas de trabalho, servidores físicos, máquinas virtuais, contêineres, dispositivos de rede e terminais.

As conexões entre essas entidades devem ser permitidas somente após a verificação de suas identidades e o estabelecimento dos direitos de acesso adequados. A abordagem de segmentação com acesso granular e dinâmico também é conhecida como Zero Trust Network Access (ZTNA).

Conforme mostrado acima, em vez de uma rede com um único perímetro, dentro do qual as entidades da rede são livremente acessíveis, um ambiente de rede segmentado apresenta zonas de rede menores com firewalls separando-as.

Segmentação baeada em política: Um caminho a seguir para redes distribuídas

O que as empresas de hoje exigem é uma maneira de fornecer aplicação granular de políticas a vários segmentos da rede. Por meio da segmentação, as empresas podem proteger ativos digitais críticos contra ataques laterais e fornecer acesso seguro a forças de trabalho remotas.

A boa notícia é que, com o poder e a flexibilidade de um firewall de próxima geração (NGFW) e com outras tecnologias, como acesso móvel seguro e soluções ZTNA, as empresas podem proteger as redes distribuídas de hoje aplicando a segmentação baseada em políticas.

Ajay Uggirala – SonicWall

A Picture é parceira SonicWall com capacidade técnica para ajudar a sua empresa a construir uma rede segura, seja em um ambiente híbrido, remoto ou local.